NAT Gateway and SSL VPN with Pfsense-2.6.0

Network Diagram

Requirement

Implementation guide

1. Basic Configuration

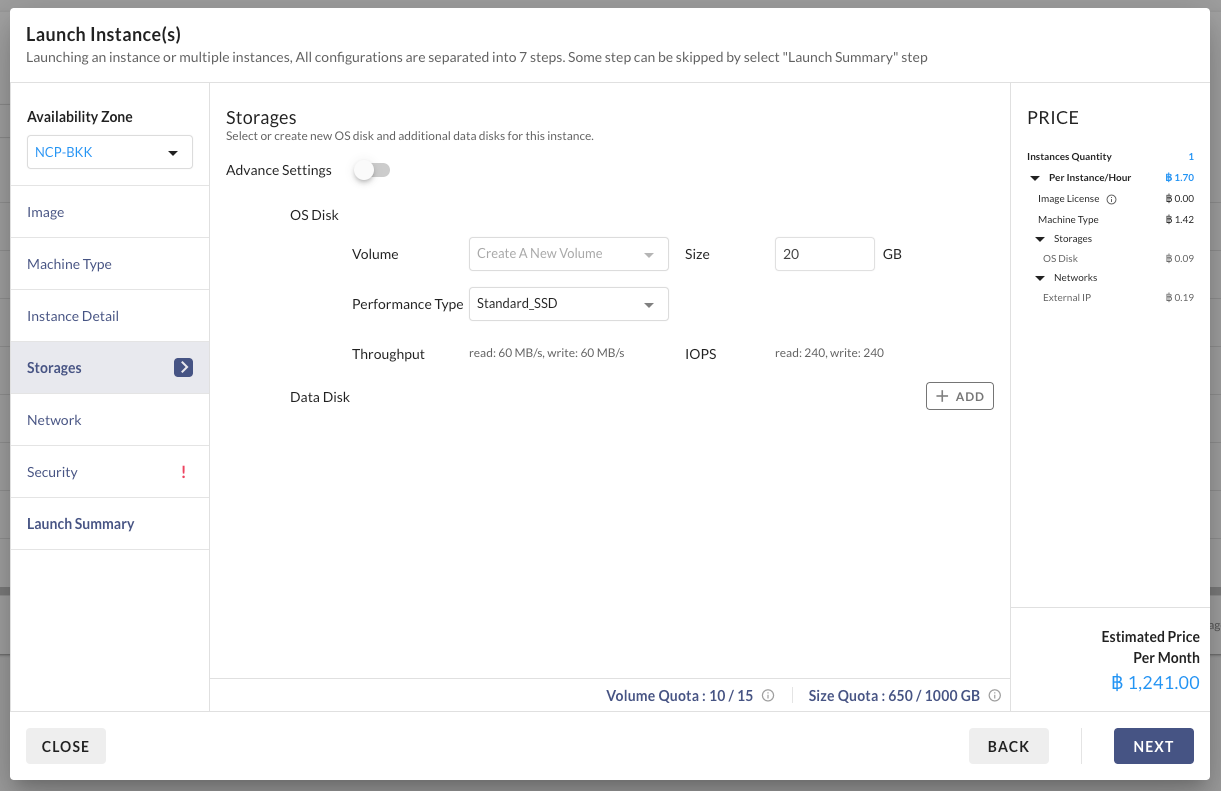

2.1. Create Pfsense Instance

2.2. Basic Config Pfsense

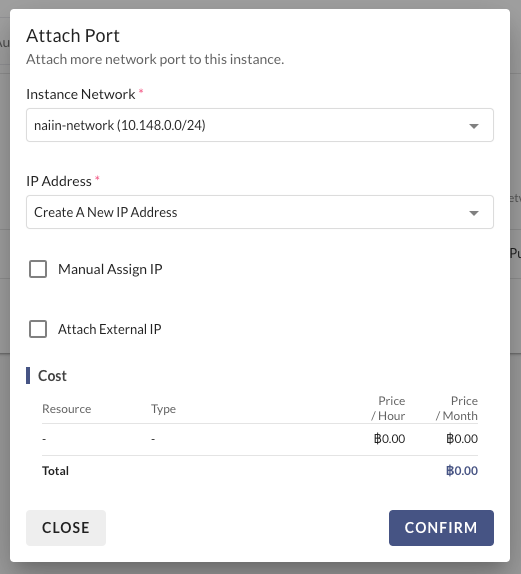

2.3. Add Network Interface ของ Pfsense สำหรับ LAN Interface

2. NAT Configuration

2.1. NAT Configuration

2.2. Add Host Route บน VPC Network

2.3. Disable RPF บน Virtual Network

3. SSL VPN Configuration

3.1. Install Essential Package

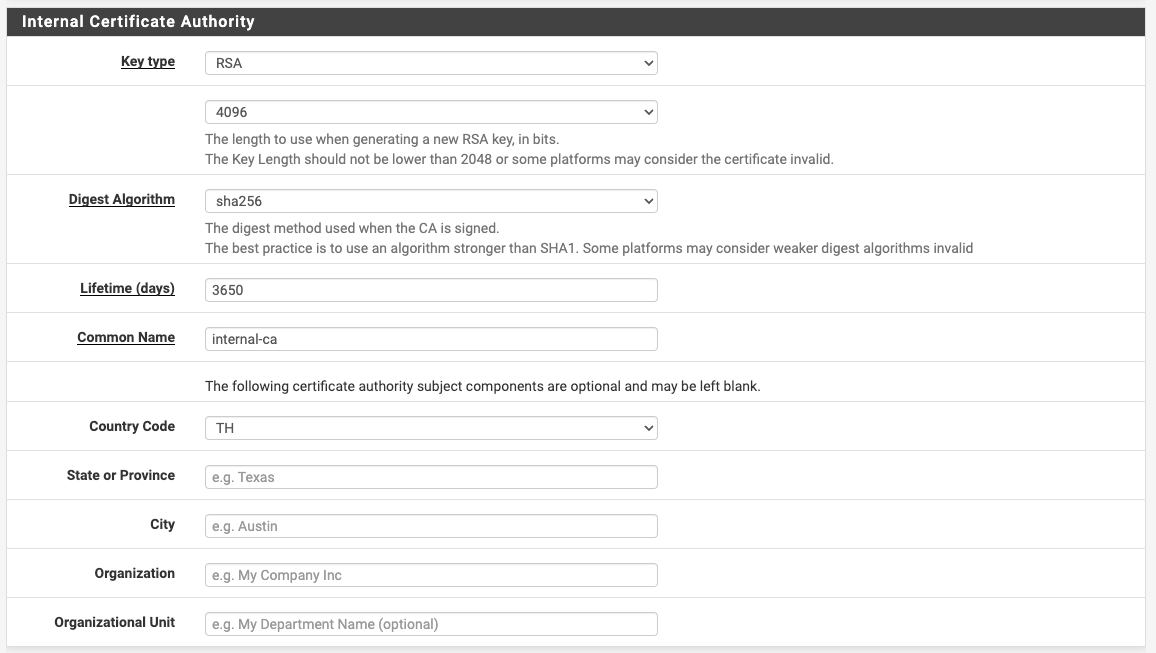

3.2. Create new CA

3.3. Create Server Certificates for OpenVPN

3.4. Create OpenVPN Server

3.5. Create Users for OpenVPN

3.6. Client Profile Export

3.7. Testing OpenVPN

สิ่งที่ควรทราบและข้อจำกัด (Consideration and Limitation) :

Last updated